Blog acerca de Microsoft Azure | Video tutoriales Azure en YouTube

Documentos relevantes https://azurebrains.azurewebsites.net/2019/05/08/azure-application-security-groups/

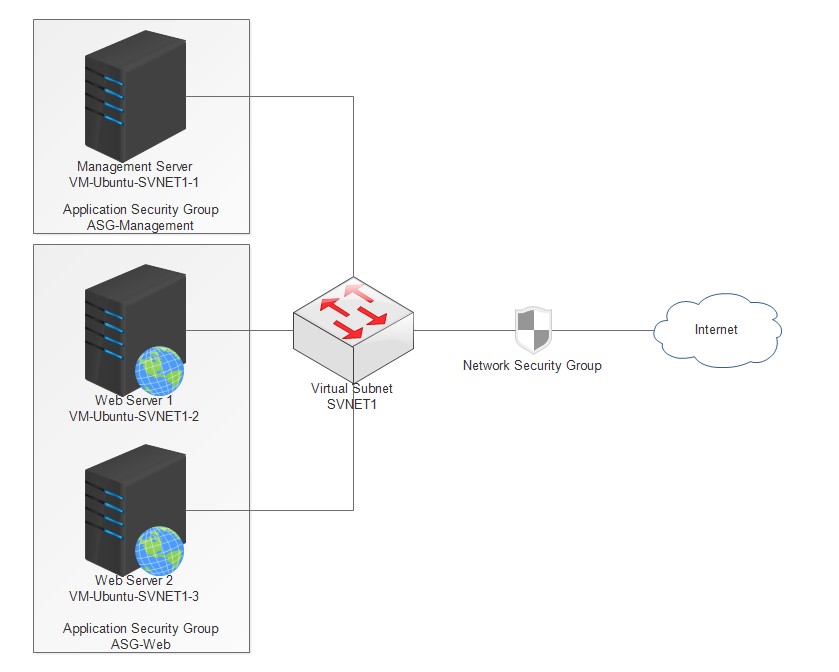

Un Application Security Group (ASG) no es más ni menos que un contenedor de NICs que se puede usar como origen o destino de reglas dentro de NSGs.

Objetivo de diseño:

Los ASGs se crean con el objetivo de agrupar direcciones IPs a los que se les va a aplicar Network Security Groups. En lugar de tener que añadir en las reglas del NSG un montón de direcciones IP, el ASG actúa como un service tag a medida.

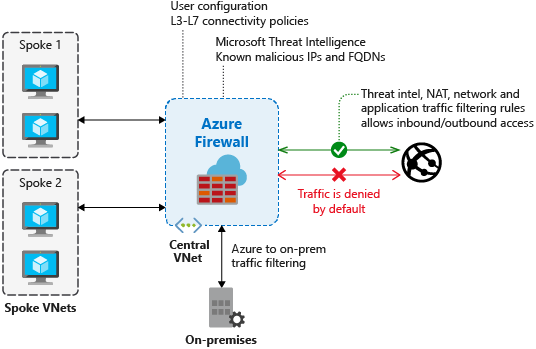

Propósito de diseño de Azure Firewall Siempre que me detengo en explicar algún servicio de Microsoft Azure, empiezo por intentar comprender y explicar el propósito de diseño del propio servicio. Considero que entendiendo el propósito de diseño, siempre es mucho más fácil comprender la parte técnica que sirve a dicho propósito de diseño.

El propósito de diseño que Microsoft tenía en mente cuando diseñó el Azure Firewall es crear un firewall stateful “as a service”, que protega las VNETs que enrutan su tráfico hacia el Firewall, es decir, que atraviesan ese firewall.

Documentos relevantes https://learn.microsoft.com/en-us/azure/private-link/private-endpoint-dns#azure-services-dns-zone-configuration

¿Qué problema intenta resolver private endpoint / private link? Resulta fundamental para comprender mejor un servicio, conocer en primer lugar cuál es el problema que intenta resolver dicho servicio, cuál es su razón de ser.

El problema que intenta resolver private endpoint / private link es el acceso privado a servicios PaaS que son multitenant (servicios que son accedidos por múltiples clientes simultáneamente a traves de una IP pública).

Application Gateway Diagnostics

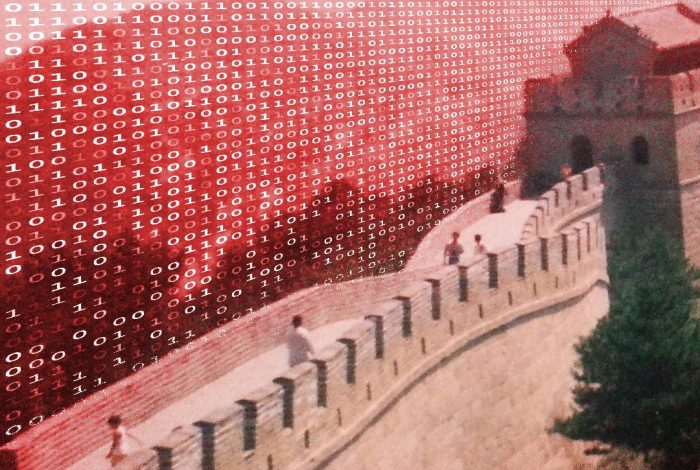

No es ningún secreto que China no permite la libertad de expresión.

La represión de sus ciudadanos se extiende al ámbito de Internet, donde tiene colocado un gran Firewall para vigilar todo lo que hacen sus camaradas en la red.

Este Firewall es bastante sofisticado y entre otros mecanismos utiliza: (fuente: https://www.makeuseof.com/what-is-great-firewall-china/)

BLOQUEO DE URLs El bloqueo de URLs o filtrado es uno de los métodos más efectivos utilizado por el Gran Firewall.

Vamos a hablar de un tema extremadamente importante, que es el de las mejores prácticas de seguridad en Azure Networking.

Y para ello, vamos a desglosar paso a paso las recomendaciones que encontramos en el siguiente documento:

https://learn.microsoft.com/en-us/azure/security/fundamentals/network-best-practices

Vamos a ir paso a paso porque el asunto tiene mucha miga, y nos vamos a centrar en esta entrada del blog en la segmentación lógica de subredes.

Segmentación lógica de subredes (subnets) En Azure, las Virtual Networks son una extrapolación del concepto de LAN (Local Area Networks) del mundo “on-prem” La idea que subyace cuando se crea una Azure Virtual Network es crear una red virtual, basada en un espacio de direcciones IP, donde poder colocar recursos como máquinas virtuales, VPN gateways, etc.